Leyendo mi correo me ha llegado este articulo sobre seguridad de la web de Security by default, la verdad que no tiene desperdicio, es una lectura recomendable.

IPS vs DDos

Me ha hecho pensar si realmente los diseño de seguridad que tienen las empresas actuales son adecuados, aunque yo creo que el problema lo veo en los fabricante no en los diseños ni en los pobres técnicos que configuramos las soluciones diseñadas, sino en los dispositivos que los fabricantes o comerciales de las compañias integradoras venden a los clientes.

Bueno leer el articulo que esta muy bien además muestra un diseño de seguridad muy interesante.

Saludos

Israel Muñoz Ruiz

Blog que pretende mostrar mi experiencia en el mundo de las telecomunicaciones y pretende ayudar a las personas que nos dedicamos al diseño, implantacion y configuracion de las infracestructuras de telecomunicaciones. Y ademas al de ocio que nunca viene mal.

Acceso SSH en dispositivo Cisco System

La forma más segura de acceder a un dispositivo de red es

mediante un acceso ssh, vamos a ver como se configura un acceso ssh a un

dispositivo cisco.

Vamos a necesitar definir en el dispositivo los siguientes

parámetros:

-

Usuario y contraseña

-

Poner nombre al equipo

-

definir un IP domain

-

Generar un Rsa encryption key

El protocolo ssh

require el uso de un usuario y una contraseña ya que no tenemos debemos crear

uno en el propio equipo.

Router#conf t

Enter configuration

commands, one per line. End with CNTL/Z.

R1(config)#username

cisco password cisco

“Normalmente

utilizaremos un usuario y una contraseña mucho mas fuerte que la que usamos en este

ejemplo”

Router#conf t

Enter configuration commands, one per

line. End with CNTL/Z.

Router(config)#hostname R1

// Ponemos un nombre el equipo

R1(config)#username cisco password cisco

R1(config)#ip domain-name israel.imr

R1(config)#crypto key

generate rsa // Generamos un certificado

The name for the keys will be: R1.israel.imr

Choose the size of the key modulus in the range

of 360 to 2048 for your

General

Purpose Keys. Choosing a key modulus greater than 512 may take

a few

minutes.

How many bits in the modulus [512]: 1024

% Generating 1024 bit RSA keys, keys will be

non-exportable...[OK]

*mar 1 0:1:34.656: %SSH-5-ENABLED: SSH 1 has been enabled

R1(config)#ip ssh version 1 // Activamos ssh

R1(config)#line vty 0 15

R1(config-line)#login local

R1(config-line)#transport input ssh // Solo permitimos el ssh

R1#wr

Building configuration...

[OK]

Comprobación

de ssh

R1#sh ip ssh

SSH Enabled - version 1.5

Authentication timeout: 120 secs;

Authentication retries: 3

Ver usuarios conectados al dispositivo.

R1#sh user

Line User Host(s) Idle Location

0 con

0 idle 00:00:19

* 67 vty 0 cisco

idle 00:00:00

Interface User Mode Idle

Peer Address

Otra recomendación seria cifrar las contraseña en texto

plano. Pero eso ya lo veremos.

Saludos

Israel Muñoz Ruiz

Ataque CAM Table overflow o MAC Flooding

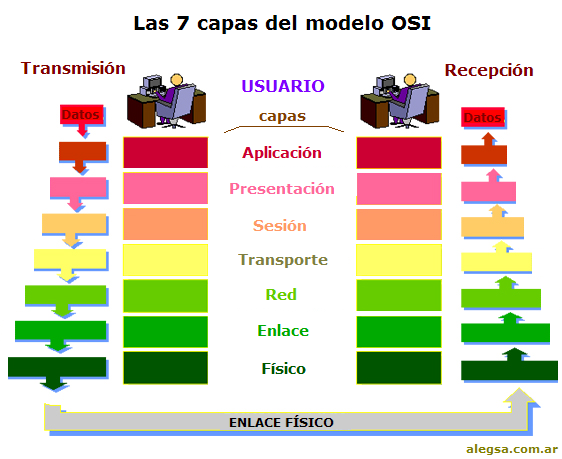

Un conmutador o switch es un

dispositivo que opera en la capa de enlace de datos del modelo OSI.

Su función es interconectar

dos o más segmentos de red, de manera similar a los puentes de red, pasando

datos de un segmento a otro de acuerdo con la dirección MAC de

destino de las tramas en la red.

Los conmutadores o switches tiene

una tabla que se llama CAM, donde almacenan las MAC origen y la asocia al

puerto por donde las aprendió. Esta tabla tiene un limite de entradas que puede

ser sobrepasado provocando problemas en el equipo y en el sistema de red.

El ataque del que vamos a

hablar hoy explota una limitación

hardware de los conmutadores.

Este ataque consiste en inundar con direcciones MAC falsa la CAM hasta

sobrepasar su almacenamiento y así conseguir que el conmutador se comporte como

un hub e inunde todos los puertos del conmutador con tráfico.

Este tipo de trafico se realiza para poder capturar

trafico de la red o incluso llegar a tirar el sistema de red de una empresa.

Para parar este tipo de ataque podremos segurizar los

puertos a nivel 2 de los conmutadores, a continuación muestro el procedimiento de

cómo activar esta seguridad en algunos de los fabricantes más importantes.

Cisco IOS Mitigation

switch(config-if)# switchport mode

access!Set the interface mode as access!switch(config-if)# switchport port-security !Enable port-security on the interface!switch(config-if)# switchport port-security mac-address { <mac_addr>

| sticky }!Enable port security on the MAC address as

H.H.H or record the first MAC address connected to the interface!switch(config-if)# switchport port-security maximum <max_addresses>

!Set maximum number of MAC addresses on the

port!switch(config-if)# switchport port-security violation { protect

| restrict | shutdown }!Protect, Restrict or Shutdown the port. Cisco recommends the shutdown option![edit] CatOS Mitigation

Console>

(enable) set port security mod/port enable!Enables port security or unicast flood!Console> (enable) set port security mod/port <mac_address>!Secures MAC address of the enabled port!Console> (enable) set port security mod/port maximum <max_addresses>!Maximum number of MAC addresses to secure on

the port; valid values are from 1 to 1025!Console> (enable) set port security mod/port violation {

shutdown | restrict }!Action to be taken in the event of a

security violation!Console> (enable) set port security mod/port age <age>!Duration for which addresses on the port

will be secured; valid values are 0 (to disable) and from 1 to 1440 (minutes)!Console> (enable) set port security mod/port shutdown <shutdown_time>!Sets the amount of time to shutdown the port

for!!NOTE: mod/port = Number of the module

and the port on the module! [edit] Juniper Mitigation

root@switch# set interface { <interface>

| all } mac-limit <limit> action { none | drop

| log | shutdown }# Set the maximum number of MAC addresses

allowed to connect to the interfaceroot@switch# set interface { <interface> | all

} allowed-mac <mac_address># Set the allowed MAC address(es) allowed to

connect to the interface[edit] HP Mitigation

(config)# port security!Enters the port security configuration mode!(config-port-security)# enable!Globally enables port security!(config-port-security)# age <age>!Sets the age out timer of the secure MAC

address. <age> = number of minutes!(config-port-security)# autosave <mins>!Automatically saves the secure MAC addresses

to the startup-config file every <mins> minutes!!(config)# int <interface>!Enters the interface configuration mode!(config-if-<interface>)# port security!Enters port security configuration mode on

interface!(config-if-port-security-<interface>)# enable!Enables port security on interface!(config-if-port-security-<interface>)# maximum <max>!Sets the maximum number of secure MAC

addresses for the interface!(config-if-port-security-<interface>)# age <age>!Sets the age out timer of the secure MAC

address associated with interface. <age> = number of minutes!(config-if-port-security-<interface>)# secure <mac_address>!Manually specifies secure MAC address

authorised by the switch port!(config-if-port-security-<interface>)# violation { restrict

| shutdown <time> }!If violation occurs: restrict = drops

packets from violating address, shutdown = shutdown the port for <time>

minutes![edit] Netgear Mitigation

(Config)# interface <interface>!Enter the interface configuration mode for

<interface>!(Interface <interface>)# port-security!Enables port-security on the interface!(Interface <interface>)# port-security max-dynamic <maxvalue>!Sets the maximum of dynamically locked MAC

addresses allowed on a specific port!(Interface <interface>)# port-security max-static <maxvalue>

!Sets the maximum number of statically locked

MAC addresses allowed on a specific port!(Interface <interface>)# port-security mac-address <vid>

<mac-address> !Adds a MAC address to the list of statically

locked MAC addresses. <vid> = VLAN ID!(Interface <interface>)# port-security mac-address

move !Converts dynamically locked MAC addresses to

statically locked addresses!(Interface <interface>)# snmp-server enable traps

violation !Enables the sending of new violation traps

designating when a packet with a disallowed MAC address is received on a locked

port!

Muchas

gracias a:

Algunas referencias:

Saludos,

Israel Muñoz Ruiz

Cableado, el gran olvidado

La elección de un buen sistema de cableado (SCE/SCS) es

fundamental para el buen uso de las tecnologías de la información actuales.

Por lo tanto un buen sistema de cableado estructurado según

las normativas existentes y exigidas según el entorno es fundamental para poder

proporcionar soporte a los protocolos en la red de acceso.

Debido a que el cableado estructurado es el medio por el

cual viajan los protocolos actuales de red es muy conveniente hacer un buen

estudio, diseño e instalación del cableado estructurado, además debemos

intentar sincronizar la evolución de los protocolos de red con las normativas de los sistemas de

cableado (SCE/SCS).

Como podemos observar en la imagen todo lo relacionado con

los sistemas de información esta soportado por el nivel físico, este nivel

físico cambia según las políticas de acceso a la red.

Debido a que yo considero que es el gran olvidado de la

tecnología de la información voy a realizar numerosas menciones al SCE/SCS.

Saludos

Israel Muñoz Ruiz

P.D. Muchas gracias a la web alegsa.com.ar por la imagen.

Lo comienzos siempre son duros

Buenas tardes,

Todo comienzo en un proyecto es duro este no va a ser menos. Asi espero que les sirva como bases de datos de conocimientos y como referencia en un futuro o para recordar algo que se nos ha olvidado.

Espero pasarmelo bien escribiendo en este blog y que tenga seguidores que escriban y cooperen en el blog.

Saludos

Israel Muñoz Ruiz

Todo comienzo en un proyecto es duro este no va a ser menos. Asi espero que les sirva como bases de datos de conocimientos y como referencia en un futuro o para recordar algo que se nos ha olvidado.

Espero pasarmelo bien escribiendo en este blog y que tenga seguidores que escriban y cooperen en el blog.

Saludos

Israel Muñoz Ruiz

Suscribirse a:

Entradas (Atom)